《

SEO

賺錢方法大揭秘》

現在留言,即可免費獲得

Discuz uc.key泄露導致代碼注入漏洞修復方法

做為seo優化人員不僅要優化好網站排名,同時還要兼顧網站安全,不僅僅是網站服務器安全,同時網站程序安全也非常重要,雖然目前主流的網站程序都已經非常成熟,但也難免會遇到一些漏洞。

由于使用的阿里云服務器,阿里云在安全防護方面做的還是非常不錯的。今天就給大家分享一下discuz常見的一個漏洞的修復方法,其實這些在很多技術人員看來也沒算什么非常危險的漏洞,但修復了總比不修復要好點,畢竟安全第一嗎?

今天分享的是Discuz uc.key泄露導致代碼注入漏洞修復方法,此修復方法為阿里云付費功能修復方法,在此給大家分享出來,也是感謝長期關注我們網站的朋友。如果剛好你的網站遇到此類問題,不妨學習一下,如果你對這個不在意,也沒關系就當一娛樂!

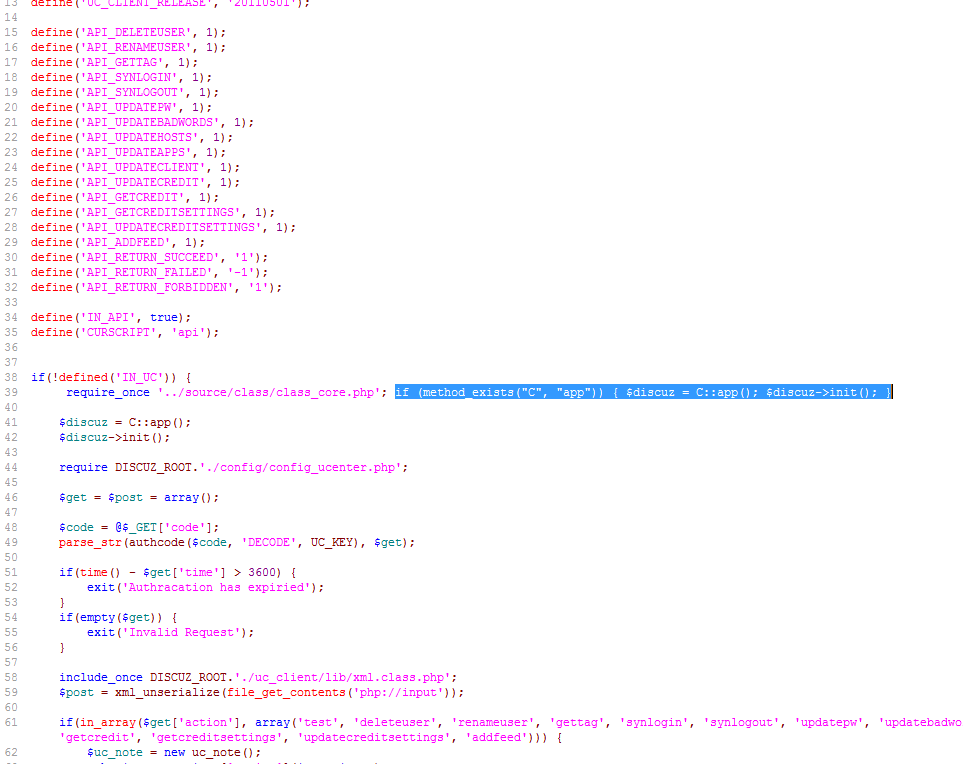

首先打開網站根目錄,在api文件下找到uc.php文件,在第39號

把選中部分的代碼加上去上傳覆蓋就可以了。藍色選中部分代碼如下:

if (method_exists("C", "app")) { $discuz = C::app(); $discuz->init(); }

方法簡單吧,但也不要大意,在復制的時候不要多空格,也不要少字符。

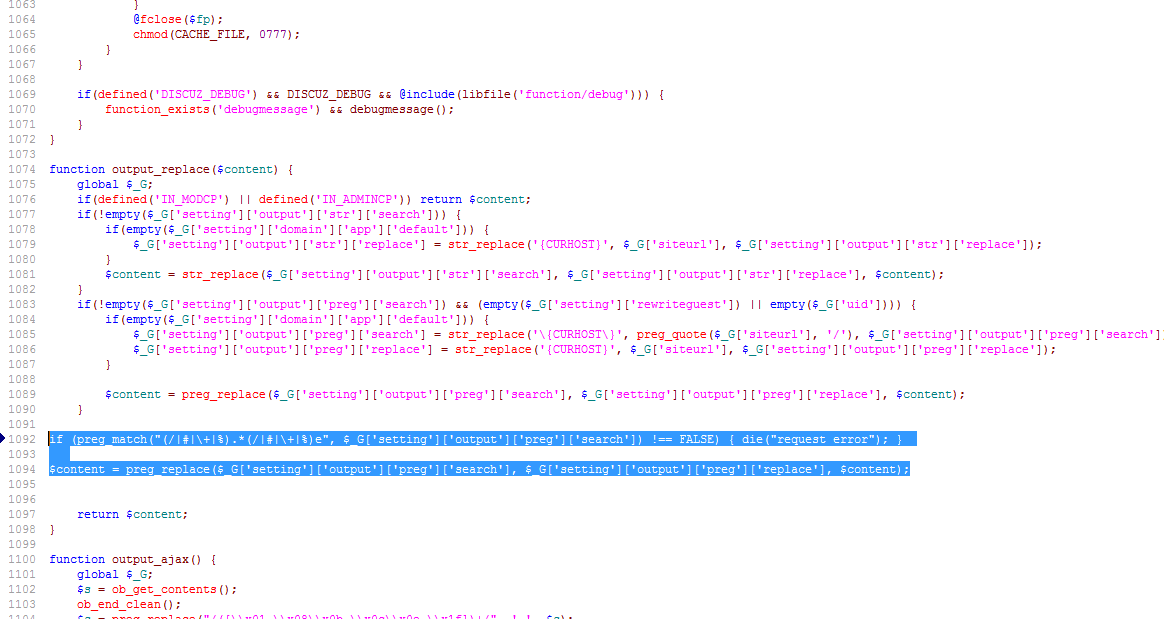

還有一個漏洞,提示“Discuz memcache+ssrf GETSHELL漏洞”,修復文件路徑:source/function/function_core.php 在網站根目錄下按此路徑就可以找到

藍色選中部分即為修復漏洞代碼,代碼如下:

if (preg_match("(/|#|\+|%).*(/|#|\+|%)e", $_G['setting']['output']['preg']['search']) !== FALSE) { die("request error"); }

$content = preg_replace($_G['setting']['output']['preg']['search'], $_G['setting']['output']['preg']['replace'], $content);

復制粘貼到你網站的文件即可。